Avec SYLink® Leaks vérifiez l'intégrité de vos identifiants dans l'intégralité de l'internet.

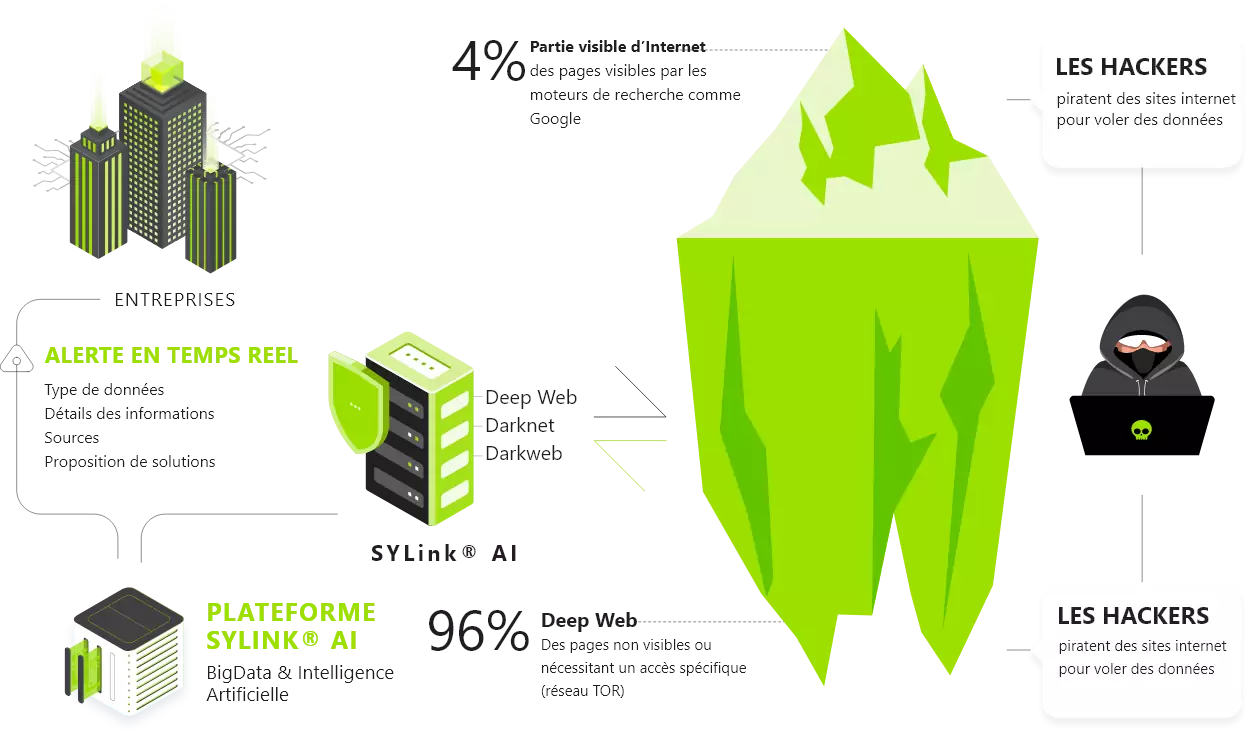

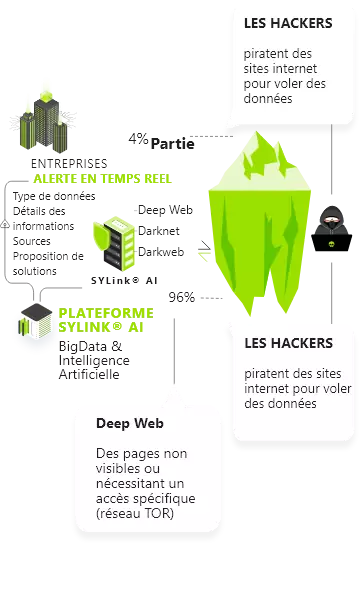

SYLink® Leaks est une plateforme Intelligente capable de surveiller de manière

exhaustive les fuites de données sur toutes les couches du Web (dont les 96% d’Internet

nommés le Deep Web, y compris les milliards d’appareils connectés à Internet existant

en dehors de votre périmètre.

Les alertes de fuite de données de SYLink Leaks sont générées par une combinaison

d'analyses d'intelligence artificielle et d'analyses humaines. Elles sont complétées par

des instructions de correction applicables optimisées pour une utilisation simplifiée.

.webp)

Recherchez les adresses mails, identifiant, numéro de téléphone et nom de domaine de vos collaborateurs. SYLink® Leaks se charge de touver les fuites et condense les résultats dans un rapport exhaustif.

Sécuriser

Analyse

Deep Web

Data Base

Forme du service

Rapports mensuels

Technologie utilisée

SYLINK® Leaks utilise la nouvelle technologie de SYLink® AI, pour surveiller de manière exhaustive les Black Market, site pirate et Dark Web pour vous informer des informations ayant fuité

Simple d’utilisation

Il suffit de vous rendre dans la rubrique dédiée dans le portail de gestion SYLink® et de rentrer les informations à étudier et un rapport se génèrera toutes les semaines

Rapport d’exposition

Les rapports sont simples et lisibles par tous les acteurs, aucune compétence technique n’est requise

sylink.fr

+33 (0)4 15 54 00 00

+33 (0)7 87 35 94 69